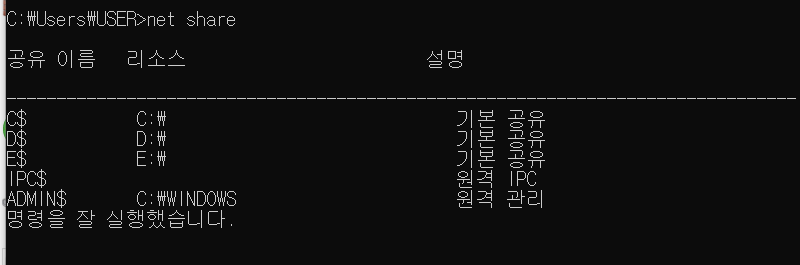

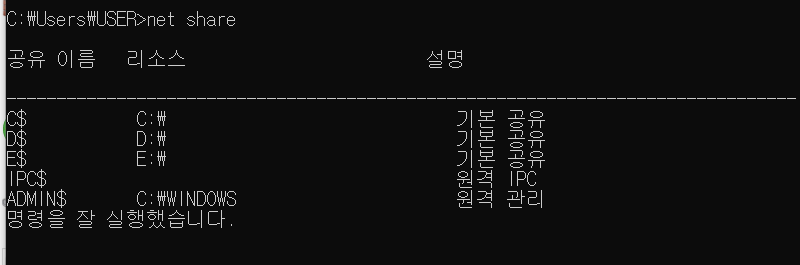

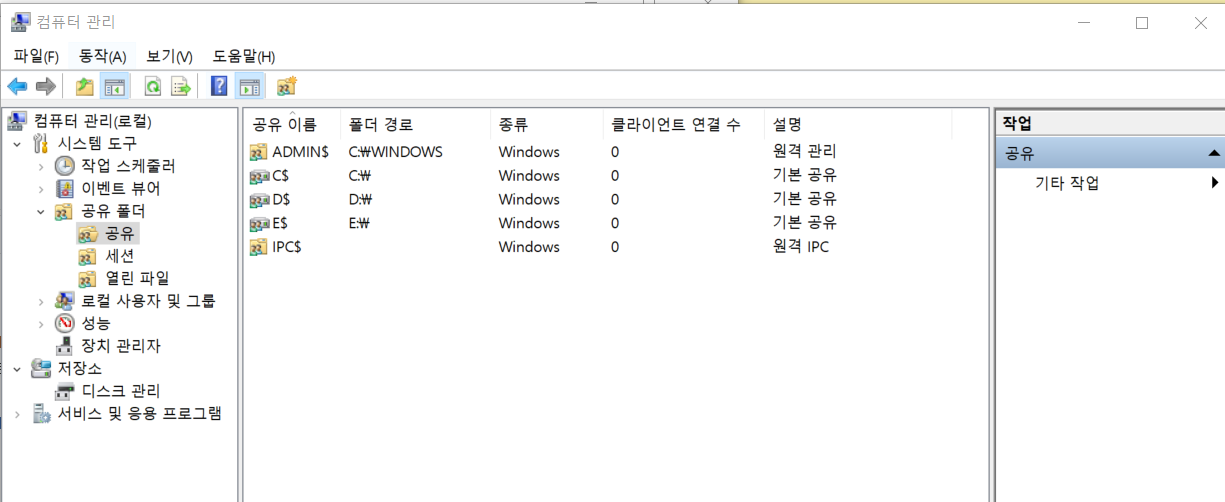

> 공유폴더 목록 확인

1. cmd창에서 확인

net share

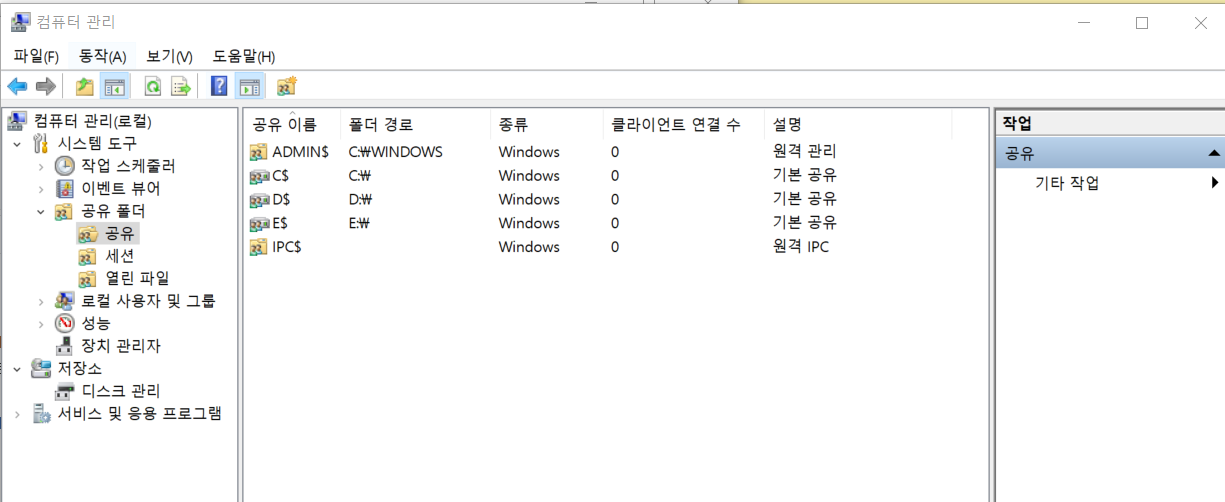

2. 제어판 > 모든 제어판 항목 > 관리 도구>컴퓨터 관리

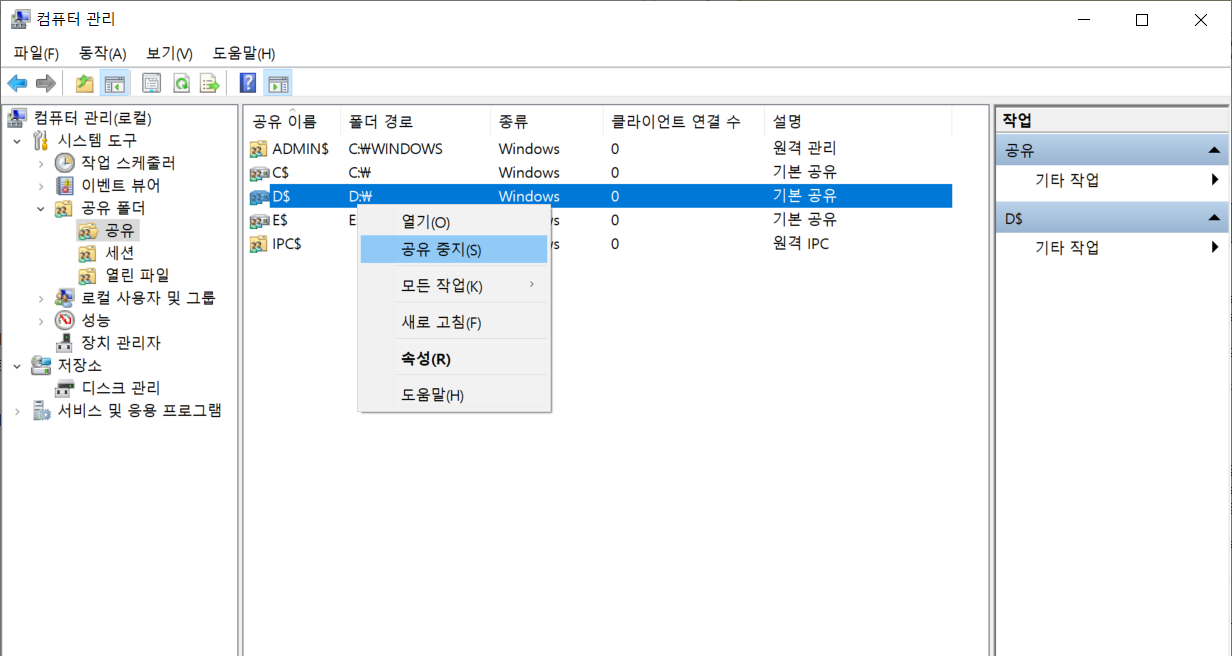

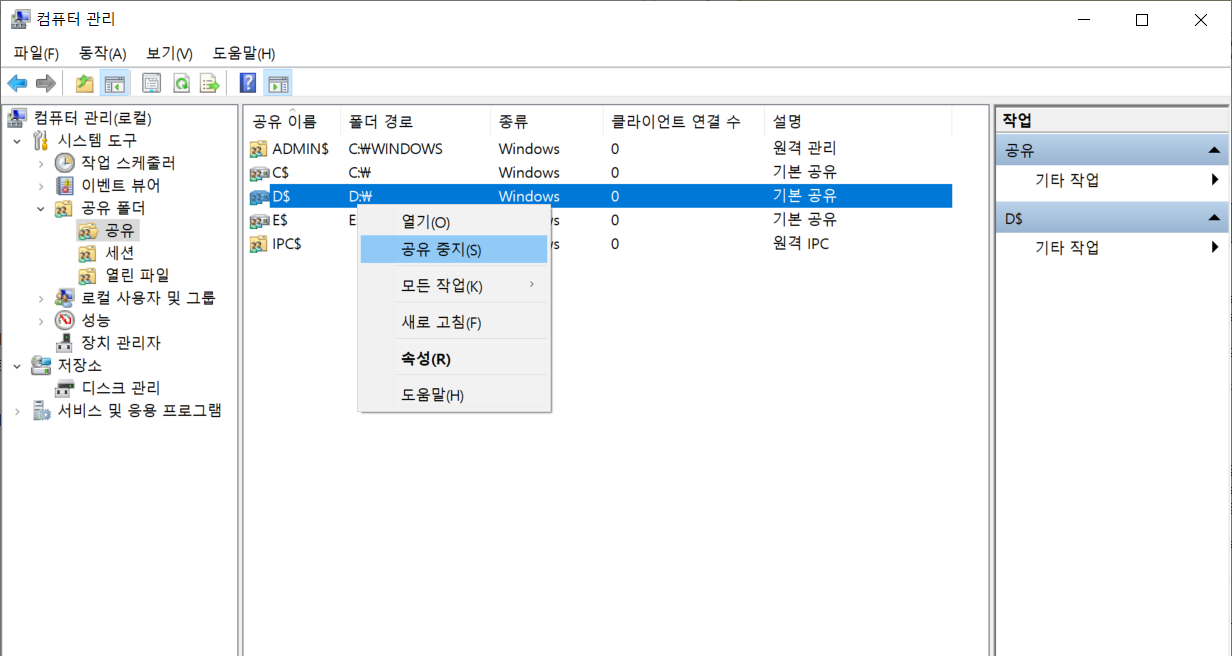

> 공유 제한

'개발 > 개인정보처리' 카테고리의 다른 글

| 리눅스 mysql/centos/apache 버전 확인 (1) | 2022.06.10 |

|---|

> 공유폴더 목록 확인

1. cmd창에서 확인

net share

2. 제어판 > 모든 제어판 항목 > 관리 도구>컴퓨터 관리

> 공유 제한

| 리눅스 mysql/centos/apache 버전 확인 (1) | 2022.06.10 |

|---|

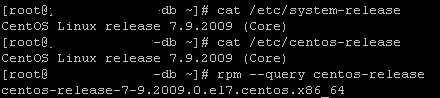

mysql 버전 확인

1. 쉘 접속 후 명령어로

mysql -V

2. mysql 접속 후 명령어로

select version();

centOS 버전 확인

cat /etc/system-release

cat /etc/centos-release

rpm --query centos-release

Apache 버전 확인

httpd -v

| 공유폴더 확인 및 공유 제한 (0) | 2022.06.10 |

|---|

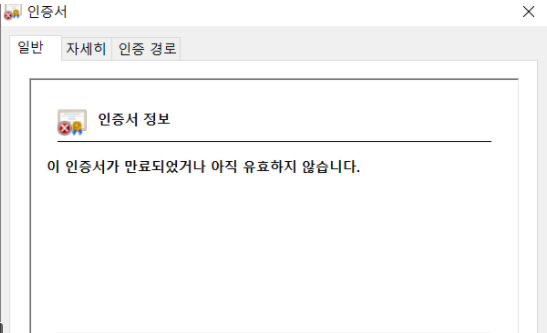

해당 오류는 만료된 SSL 인증서를 사용하고 있어서 나오는 오류이다.

그래서 인증서정보를

자물쇠 버튼을 누르고

해당 항목을 눌러 확인해보니

갱신되어있는 상태다

새로고침을 계속해보다보니

이번엔 쌩뚱맞게 갱신이 안되있다고한다

그런데 분명 나는 SSL인증서를 갱신을 했고 확인을 했었다.

HAproxy로 4개톰캣을 라운드로빈 중이라 톰캣쪽의 문제라 추측

(haproxy로 라운드로빈으로 돌아가니까, 특정 톰캣은 설정이 만료된 ssl 사용하고있어서 나오는 오류라 추측. )

그러나 HAproxy의 jks를 확인해봤으나 설정에 문제는 없어보였다. (4개 톰캣 모두 동일한 설정되있음.)

그럼 이럴땐 reboot로 깔끔하게 재부팅한다

재부팅하고 톰캣 살려주고 haproxy도 시작해주니 해당 오류가 사라졌다.

혹시라도 ERR_CERT_DATE_INVALID 해당 오류가 생겼다면 ssl 만료 여부를 확인하고

갱신을 했는데도 해당 오류가 뜬다면 깨끗하게 reboot를 하자.

얼마전에 인증서를 갱신했는데

확인했던거같은데..

올바른 보안 인증서로 서명되지 않았기 때문에 콘텐츠가 차단되었습니다.

이게떴다..

그래서 다시 확인해보니

원인은 인증서 만료때문에 뜨는 메세지였음.

다시 갱신시도함!

ssl 설치시 20220407이란 키워드는 작성자가 임의로한 문자이므로 수정해도 무관함.

# haproxy 다운

yum install -y haproxy

# ssl 다운

openssl genrsa -des3 -out ssl_20220407.key 2048

openssl req -new -key ssl_20220407.key -out ssl_20220407.csr

openssl rsa -in ssl_20220407.key -out ssl_20220407_nopass.key

openssl x509 -req -days 365 -in ssl_20220407.csr -signkey ssl_20220407_nopass.key -out ssl_20220407.crt

openssl pkcs12 -export -in ssl_20220407.crt -inkey ssl_20220407.key -out ssl_20220407.p12 -name tomcat

# pem파일 생성 (생성하고 싶은 위치에 생성하세요)

cat ssl_20220407_nopass.key ssl_20220407.crt > ./ssl_20220407.pem

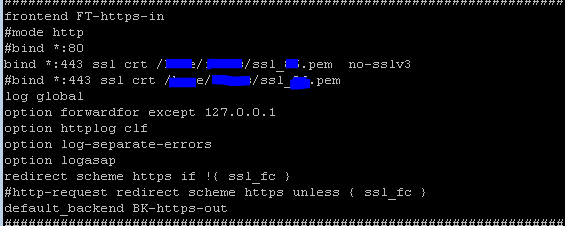

# 설정파일 수정

vi /etc/haproxy/haproxy.cfg

vi 로 열었던것을 캡처사진과 같이 추가해준다.

그리고나서 사용할 톰캣 server.xml을 열고

위에서 ssl 설치시 생성했던 p12 파일은 경로포함해서 keystoreFile에 넣고 저장

keystorePass는 설치시 등록했던 비밀번호이므로 해당하는 정보를 입력한 후

다른 정보들은 그대로 위 캡처본과 같이 입력하고 저장한다.

마지막으로 톰캣을 실행한 후 (톰캣 bin/startup.sh 파일 실행)

haproxy 재시작한다. ( systemctl restart haproxy)

netstat -nptl | grep 443 의 결과가 아래와 같이 나오면 브라우저에서 https가 적용됬는지 확인해보자

만약에 포트가 안뜬다면 443 포트를 추가한다

firewall-cmd --permanent --zone=public --add-port=443/tcp이렇게 추가 하게 되면 /etc/firewalld/zones/public.xml 여기서 확인하는데 추가 한뒤에

꼭 반드시 반드시 firewall-cmd --reload 방화벽 재시작을 해야한다.

firewall-cmd --reload혹시

해당 오류가 나온다면 이전 포스팅을 참고하기

openssl 설치 더 상세하게 보고 싶다면 이전 포스팅 참고하기

| 리눅스 tomcat 마이너업그레이드 8.5.57 to 8.5.81 방법 (2) | 2022.08.19 |

|---|---|

| 리눅스 openssl 업데이트 방법 (1) | 2022.08.10 |

| 방화벽 설정 방법 / 포트 허용 / IP 허용 (1) | 2022.02.25 |

| pem파일로 ssl인증서 만료일 등 정보 확인 (0) | 2022.02.25 |

| CVE-2021-4034 리눅스 취약점 임시조치 (1) | 2022.02.25 |

[WARNING] 095/190652 (2847) : Setting tune.ssl.default-dh-param to 1024 by default, if your workload permits it you should set it to at least 2048. Please set a value >= 1024 to make this warning disappearhaproxy 실행하면 해당 WARNIG이 나온 상황이다.

나의 경우엔 openssl을 사용했고 요청이 haproxy로 들어온다.

이를 해결하기 위해서

# haproxy 파일 편집기로 열기

vi /etc/haproxy/haproxy.cfg

# global 부분에 하위쪽 보면

stats socket /var/lib/haproxy/stats

# 이런게있음. 그 아래에

ssl-default-bind-options no-sslv3

tune.ssl.default-dh-param 2048

# 저장하고 나와서

# haproxy 재시작

systemctl restart haproxy

# 또는

/usr/sbin/haproxy -D -f /etc/haproxy/haproxy.cfg -p /var/run/haproxy.pid재시작 후에 해당 WARNIG이 사라졌다.

배포하기 전에

war 파일에서 "META-INF/war-tracker" 파일을 제거한 후

다시 war로 묶어서 배포하면 됩니다.

1. 특정 포트 허용/삭제

# 80 번 포트 허용

firewall-cmd --permanent --zone=public --add-port=80/tcp

# 80번 포트 삭제

firewall-cmd --permanent --zone=public --remove-port=80/tcp

2. 특정 IP 허용/삭제

# 192.168.0.1 IP 허용

firewall-cmd --permanent --zone=public --add-source=192.168.0.1

# 192.168.0.1 IP 삭제

firewall-cmd --permanent --zone=public --remove-source=192.168.0.1

3. 서비스 허용/삭제

# firewall-cmd --permanent --zone=public --add-service=http

# firewall-cmd --permanent --zone=public --remove-service=http

* /usr/lib/firewalld/services 에 해당 서비스 xml 룰 파일이 존재해야함.

위 명령어들을 적용시키려면 firewall-cmd --reload 명령어로 서비스 재시작.

| 리눅스 openssl 업데이트 방법 (1) | 2022.08.10 |

|---|---|

| openssl 적용한 후 haproxy적용하는 방법 (2) | 2022.04.07 |

| pem파일로 ssl인증서 만료일 등 정보 확인 (0) | 2022.02.25 |

| CVE-2021-4034 리눅스 취약점 임시조치 (1) | 2022.02.25 |

| 리눅스 사설아이피 openssl 설치 (1) | 2022.01.25 |